Microsoft tarafından Windows Server ve Client işletim sistemlerini merkezi olarak yönetebilmek amacıyla tasarlanmış olan ve içerisinde bilgisayar, kullanıcı, grup gibi objeleri barındıran bir dizin hizmetidir. Dizin hizmeti ağ kaynaklarına ulaşmak, bu kaynakları isimlendirmek ve güvenli bir şekilde yönetmek için gereken ortamı sağlamak amacıyla oluşturulur. Active Directory sistem yöneticilerinin, domain kapsamındaki tüm bilgisayar ve sunucuları yönetmek için kullandığı bir yapıdır. Active Directory ayrıca, son kullanıcıların sisteme dâhil olmasını, ağ üzerindeki birçok kaynağa güvenli bir şekilde erişebilmesini de sağlamaktadır.

Domain Controller (DC)

- Active Directory servisinin kurulu olduğu ve yapılandırıldığı sunuculara Domain Controller adı verilmektedir.

- Active Directory Domain Services rolünü kendi üzerinde barındırdıkları için yapıda yer alan tüm kullanıcı ve bilgisayarların authentication işlemleri Domain Controller’lar tarafından gerçekleştirilmektedir.

- Active Directory Domain Services rolü, client işletim sistemleri üzerine kurulamaz. DC olarak yapılandırılacak makinalar mutlaka bir Windows Server İşletim sistemi olmak zorundadır.

- Bir AD yapısında en az bir tane, ihtiyaca göre onlarca DC olabilir.

Active Directory Mantıksal Yapısı

Domain

Domain, Active Directory’nin en temel bileşenidir. Domain, aynı dizin veritabanını paylaşan bilgisayarlar bütünüdür. Domain’ler ayrıca replikasyon birimi olarak adlandırılır. Bir Domain içerisinde, Active Directory veritabanı kopyalarını bulunduran Domain Controller’lar bu kopyaları Domain içerisinde yapılan değişiklikleri birbirlerine kopyalarak replikasyon yaparlar.

Forest

Forest, bir veya daha fazla Tree’den oluşur. Forest içindeki Tree’ler, aynı isim alanını kullanamazlar. Fakat forest içindeki Tree’ler ortak bir Schema ve Global Catalog yapısını paylaşırlar. Forest içerisindeki tüm Tree Root Domain yapıları, Forest Root Domain ile geçişli güven ilişkisine sahiptir.

Tree

Aynı isim altında toplanan domainler topluluğuna denir. Tree, mevcut bir parent domain’e child domain’lerin eklenmesi ile genişletilebilir. Tree altında bulunan domainler hiyerarşik bir isim yapısı ile oluşturulur. Tree içersinde bulunan Child domainler isim yapılarındaki parent domainin ismini, kendi isimlerinin sonuna eklerler.

Global Catalog

Global Catalog, Active Directory Forest’ ı içinde yer alan her objeyi bulunduran bir veritabanıdır ve Global Catalog Server‘ larda tutulur. Kullanıcının ilk ismi, son ismi gibi sorgulamalarda sıklıkla kullanılan nitelik bilgileri, default olarak Global Catalog içerisinde depolanır. Active Directory içerisindeki herhangi bir objenin tanımlanması için, gerekli bilgileri kapsar.

Active Directory Schema

Kullanıcı, bilgisayar ve grup gibi bütün objelere ait bilgileri içerir. Forest içerisinde, sadece bir Schema bulunur ve bütün obje bilgileri bu Schema üzerine yazılır. Schema bilgileri, Active Directory veritabanı içerisinde depolanır.

Organizational Unit

Organizational Unit bir Domain içerisindeki kullanıcıları, grupları veya bilgisayarları organize etmek amacıyla oluşturulmuş objelerdir. Organizasyonun ihtiyacını karşılamak ve yönetimi kolaylaştırmak noktasında objeleri gruplamak amacıyla kullanılabilinir. Bu yapı ile nesneler gerekliliklere göre sınıflandırılabilir ve bu sınıflar üzerinde istenilen grup ilkesi (group policy) uygulanabilir.

Group Policy

Group Policy’ler Active Directory yapısındaki kullanıcı, bilgisayarlar ve gruplar üzerinde ayarlar yapabilmemizi sağlar. Group Policy’ler ihtiyaçlar doğrultusunda, güvenlik ayarları, kısıtlamalar, standart konfigürasyonlar ve uygulama dağıtımı gibi işlemleri yapmaları için kullanılan bir merkezi yönetim aracıdır. Ayrıca söz konusu ayarları, tüm Network ortamınıza uygulamak yerine, belirli bir gruba ve bilgisayara da uygulama imkânı verir. Group Policy Active Directory ile gelen bir özelliktir.

DNS (Domain Name System)

Domainlerle ilgili bilgileri barındıran sunucuların dağıtılmış bir veri tabanıdır. DNS’in başlıca görevi, isimleri IP adreslerine eşlemek ve bunlarla ilgili gelen istekleri yanıtlamaktır.

Active Directory Veri Tabanı Dosyaları

Active Directory’e ait veri tabanı dosyaları C:\Windows\NTDS altında tutulur. Burada bizim için önemli olan ntds.dit dosyasıdır. Bu dosyanın içerisinde yer alan diğer tüm dosyalar ntds.dit dosyasına yardımcı olur. Bu dosya içerisinde kullanıcı ve şifre bilgileri gibi bilgiler tutulmaktadır. Ancak bu dosyanın yedeğini tutmak, Active Directory’nin yedeğini tutmak anlamına gelmemektedir. Active Directory’nin düzenli olarak yedeğinin alınması ve saklanması gerekmektedir.

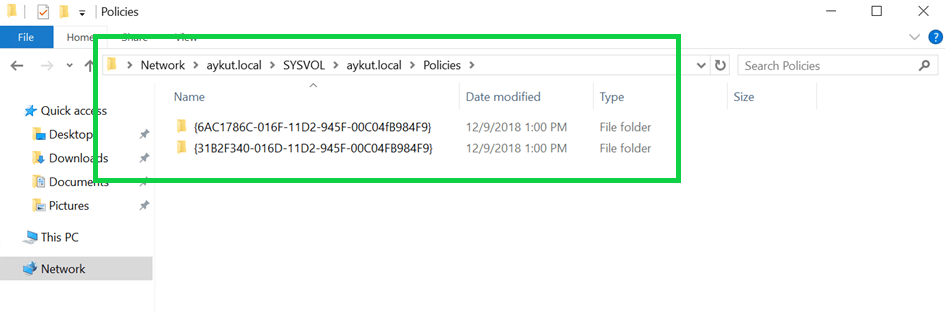

Sysvol dosyası DC’lerin kendileri arasında yapacağı replikasyon işlemlerini sysvol paylaşımı üzerinden gerçekleştirir. Ayrıca client PC’ler üzerinden oturum açılırken, hangi group policy ayarlarını alması gerektiğini, sysvol klasör paylaşımı üzerinden gerçekleştirilir.

Tutulan group policy’ler sysvol atında aykut.local/policies altında yer almaktadır. Yeni kurulan yapılarda 2 adet group policy bulunmaktadır. Bunlar ise “Default Domain Policy” ve “Default Domain Controller Policy” dir. Yapımıza yeni group policy’ler eklendikçe bu alanda oluştuğunu görebiliriz. Bütün bu group policy’ler bu alanda uniq bir şekilde tutulmaktadır. Client PC’ler bu group policy’leri Domain Controller üzerindeki bu paylaşım üzerinden almaktadır.

Domain controller üzerinde netlogon şeklinde boş bir paylaşım vardır. Burada Active Directory yapısında script kullanarak işlemler yapmak istediğimiz zaman kullanacağımız bir paylaşımdır. Bir script çalıştırmak istediğimizde o dosyayı bu paylaşım alanına atarak yapacağımız tanımlamalardan sonra kullanılmasını sağlayabiliriz.

AD Üzerinde Yönetici Ayrıcalıkları Sağlayan Yetkili Gruplar

Active Directory üzerinde bulunan ve kurulumdan gelen yetkili grupların önemli izinleri ve kullanıcı hakları vardır. Yüksek hakları nedeniyle bilinmesi ve korunması gereken gruplardır. Aşağıdaki listede bu grupların yetenekleri özetlemektedir:

Enterprise Admins : (in the Users container of the forest root domain). Bir Active Directory yapısındaki en yetkili gruptur. Bu grubun üyeleri forest içerisindeki bütün domainlerde tüm yetkilere sahiptirler.

Schema Admins : (Users container of the forest root domain). Bu grup Active Directory’nin arka planına, şemasına müdahale edebilen gruptur. Active Directory şeması üzerinde tam denetime sahiptir. Active Directory şeması üzerinde işlem yapılması gerektiği durumlarda sadece bu grubunun üyesi olan kullanıcı yetkileriyle işlem yapılabilmektedir.

Not 1: Yetkilendirme yaparken bir kullanıcının tüm yapıya müdahale etmesini istiyorsak, Enterprise Admins ve Schema Admins gruplarına üye yapmamız gerekmektedir. Bir Active Directory yapısında bu yetkilere sahip olabilen sadece birkaç tane kullanıcı olmalıdır, bütün Bilgi Teknolojileri bölümünde çalışan kişiler bu gruplara üye yapılmamalıdır.

Administrators : (Built-in container of each domain). Active Directory’i kurduğumuz kullanıcıdır ve varsayılan olarak en yetkili hesaptır. Bu grubun üyeleri, domain üzerinde tam denetime sahiptir. Forest kök domain alanındaki Administrators grubu, foresttaki en güçlü hizmet yönetim grubudur.

Domain Admins : (Users container of each domain). Bu grup, domain yapısında Administrators grubuna eklenir. Bu nedenle, Administrators grubunun tüm yeteneklerine sahip olur. Aynı zamanda, varsayılan olarak her domain üyesi bilgisayar ve sunucunun yerel yöneticileri (Administrators) grubuna eklenir, böylece Domain Admins tüm domain bilgisayarlarında yetkili kullanıcı olarak eklenmiş olur.

Not 2: Bir yapıda en çok kullanılan gruplardan birisidir. Active Directory’e müdahale etmesini istediğiniz Bilgi Teknolojileri çalışanların eklendiği bir gruptur. Domain Admins grubundaki kişiler sadece kendi domainlerinde yetkili durumdadırlar. Eğer bağlı diğer domainler varsa ise diğerleri üzerinde herhangi bir işlem yapamazlar. Aynı forest üzerindeki diğer domainlere müdahale etmesini istiyorsanız, Enterprise Admins grubuna eklenmesi gerekmektedir.

Server Operators : (Built-in container of each domain). Bu grubun üyeleri, domain üzerindeki makinalarda bakım görevleri gerçekleştirebilir. Yerel olarak oturum açma, hizmetleri başlatma ve durdurma, diskleri biçimlendirme, paylaşım oluşturma veya silme gibi yetkilere sahiptir. Varsayılan olarak bu grubun üyesi bulunmamaktadır.

Account Operators : (Built-in container of each domain). Bu grubun üyeleri, domaindeki herhangi bir OU’da bulunan kullanıcılar, gruplar ve bilgisayarlar için hesap oluşturabilir, değiştirebilir ve silebilir. Account Operators grup üyeleri, Administrators veya Domain Admins gruplarının üyesi olan hesapları ve grupları değiştiremezler. Varsayılan olarak, bu grubun üyesi bulunmamaktadır.

Not 3: Domain admin bir çok yapıda, en çok kullanılan gruplardan bir tanesi olmasına rağmen, kişiye sağladığı yüksek yetkiden dolayı, güvenliği de düşünerek tüm Bilgi Teknolojileri çalışanlarına bu yetki verilmemelidir. Örnek olarak; kişi Active Directory üzerinde kişilerin şifrelerini değiştirecekse, yeni kullanıcı oluşturacaksa, kişiyi silecekse, grup oluşturacaklarsa, bilgisayar oluşturacaklarsa, herhangi bir kullanıcıyı yetkisiz bir gruba üye yapacaklarsa, bu işleri yapmak için Domain Admins grubuna eklemek yerine Account Operators grubuna eklemek daha doğru olacaktır. Account Operators grubuna ekli kullanıcılar Domain Admins grubuna Enterprise Admins gibi yüksek yetkili gruplara kişi ekleme, çıkarma gibi işlemleri yapamayacaktır.

Backup Operators : (Built-in container of each domain). Bu grubun üyeleri, domainde yedekleme ve geri yükleme işlemlerini gerçekleştirebilir. Varsayılan olarak, bu grubun üyesi bulunmamaktadır.

Print Operators : (Built-in container of each domain). Bu grubun üyeleri, domainde yazdırma ve yazıcı makinalarını yönetme yetkilerine sahiptir. Varsayılan olarak, bu grubun üyesi bulunmamaktadır.

Cert Publishers : (Users container of each domain). Bu grubun üyeleri, dizine sertifikalar yayınlayabilir. Varsayılan olarak, bu grubun üyesi bulunmamaktadır.