Domain ortamımızda GPO’lar üzerinden Microsoft security baseline’larına uygun olarak yapımızda sıkılaştırma çalışması gerçekleştireceğiz. Active Directory’lerimize uyguladığımız GPO’lar ile Microsoft’un önerdiği tüm GPO ayarlarını karşılaştıracak, farklı olan ayarları yada Microsoft’un önerdiği ancak bizim uygulamadığımız ayarları devreye alarak, yapımızda sıkılaştırma çalışması gerçekleştireceğiz.

Bu çalışmayı Windows 10 makineler için yapabileceğimiz, gibi Windows Server makineleri içinde gerçekleştirebilmekteyiz.

Not: Yapılan işlemler tüm yapıyı etkileyeceği için, gerekli etki analizleri yapılmadan, tüm ayarların üzerinden geçilmeden ve yapıdaki uygulama uygunlukları kontrol edilmeden kesinlikle uygulanmamalıdır. Örnek amaçlı, bilgi için paylaşılmıştır.

Bu işlemi gerçekleştirebilmek için, yani bizim politikalarımızla Microsoft politikalarını karşılaştırabilmek için Microsoft’un sitesinden Policy Analzyer ve politikalarının bulunduğu Windows 10 version 1607 and Windows server 2016 security baseline dosyalarını indiriyoruz.

Dosyaları indirdikten sonra rar’dan çıkartıyoruz. İlk olarak kendi yapımızdaki mevcut GPO’larımızının çıktısını almamız gerekmektedir. Bu sebepten dolayı istenilirse script kullanılarak bu işlem gerçekleştirilebilir, istenilirse Group Policy Management üzerinden export işlemi yapılabilir, ben kendi hazırladığım script’i powershell üzerinden çağırarak, işlemimi gerçekleştiriyorum.

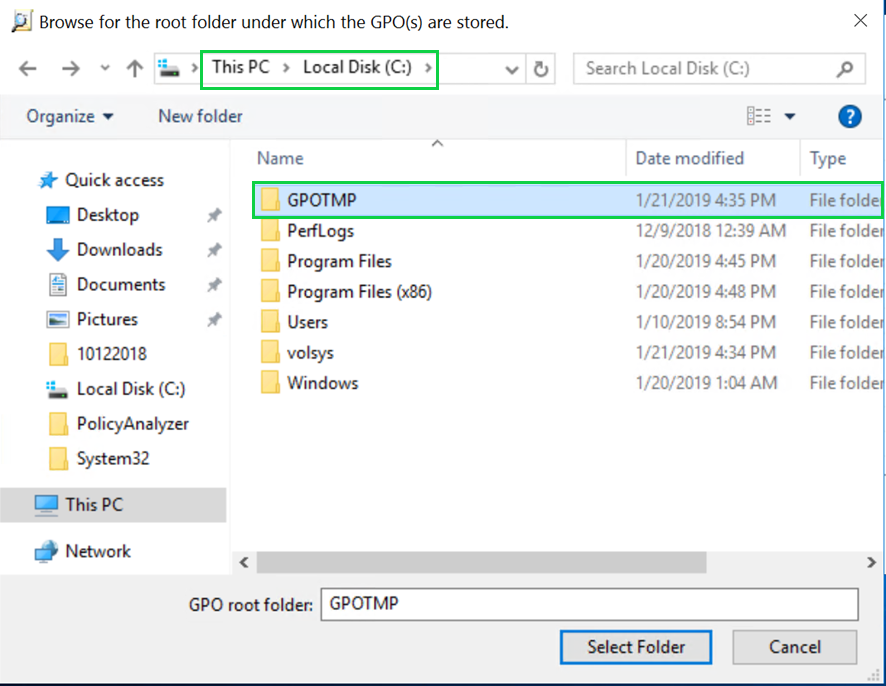

İşlemimiz tamamlandığında AD sunucusu üzerinde C:GPOTMP altında bize politikalarımızın çıktılarını verecektir. Kontrol ettiğimizde ilgili klasör altında politikalarımıza ait klasörleri görebilmekteyiz.

Daha sonrasında policy analzyer uygulamasını açıyoruz ve ADD ile devam ediyoruz.

Gelen ekran üzerinde File/Add files From GPO(s) seçeneğini seçiyoruz.

Ardından kendi GPO’larımızı aktarmak için bulunduğu klasör üzerinden gösteriyor ve devam ediyoruz.

Yapımızda bulunan Default Domain Policy ve Default Domain Controller Policy’e ait ayarların sisteme aktarıldığını görüyoruz.

Başarılı bir şekilde aktarıldığını görüyoruz.

Daha sonrasında microsoftun sitesinden indirmiş olduğumuz baseline paketini açıyor ve GPOs klasörü altında bulunan GPO’ları sisteme gösteriyoruz.

Görüldüğü üzere microsoft tarafından önerilen ayarlara ait politika listesi aşağıdaki gibidir.

Sistemimize hem kendi politikalarımızı hemde microsoftun politikalarını atmış olduk, Aşağıdaki ekran üzerinden View/Compare seçerek karşılaştırmayı yapmasını sağlıyoruz.

Karşılaştırma sonuçları geldi, istersek bu bilgileri export alanından excel’ede aktabiliriz. Karşılaştırma ekranı üzerinde Policy Type alanına gelerek Security Template olan ayarları seçiyoruz. Burada Microsoft tarafından önerilen domain sıkılaştırma ayarlarını Microsoft Baseline alanında, bizim mevcuttaki ayarlarımızı My Ad Policy altında görüyoruz. Bu ekranda sarı renk ile gösterilen ayarlar, Microsoft tarafından önerilen, ancak bizim politikalarımızda farklı olan ayarları göstermektedir. Karşılaştırma ekranı üzerinde bu ayarın üzerine gelerek tıkladığımızda, ekranın en altında bulunan Policy Path kısmından GPO üzerinde hangi ayarın değiştirilmesi gerektiğini görüyoruz. Ayrıca Policy Path kısmının altında, Microsoft tarafından önerilen Microsoft Baseline ayarını ve bizim politikamızdaki ayarı görüyoruz.

Bilindiği üzere AD Audit Policy Düzenleme Çalışması kapsamında Audit Policy ayarlarını yapılandırmıştık, karşılaştırma ekranımızda bu bilgilerde yer almaktadır. Ancak bizim şuanda yapmış işlem domain sıkılaştırma olduğu için bu bilgileri dikkate almıyoruz.

Bizim için burada önemli olan ayarlar ise yukarıdaki resimdeki SARI renk ile işaretlenmiş olan ayarlardır. Şuanda bir tanesinin üzerine tıkladığımızda Policy Path kısmında GPO’da ayarın nerede bulunduğunu ve Microsoft Baseline ile bizim politikamız arasındaki farklılıkları görebiliyoruz.

İlgili ayarı Microsoft baseline’ına uygun olarak yapılandırmak için Active Directory üzerinden Group Policy Management ekranını açıyoruz ve Domain Controllers altındaki Default Domain Controller Policy’e edit diyerek bize Policy Path kısmında belirtilen Security Settings/Local Policies/User Right Assigment altındaki Back up files and directrories ayarına gidiyoruz.

Burada da görüldüğü üzere, karşılaştırma ekranında belirtilen ayarlar yer almaktadır.

Domain sıkılaştırma çalışmamız kapsamında mevcut politikamızdaki ayarı, Microsoft tarafından önerilen ayarla değiştiriyoruz.

İlgili ayarda bizde sadece administrator olması gerekirken, backup operators ve server operators gruplarının da ekli olduğunu gördük.

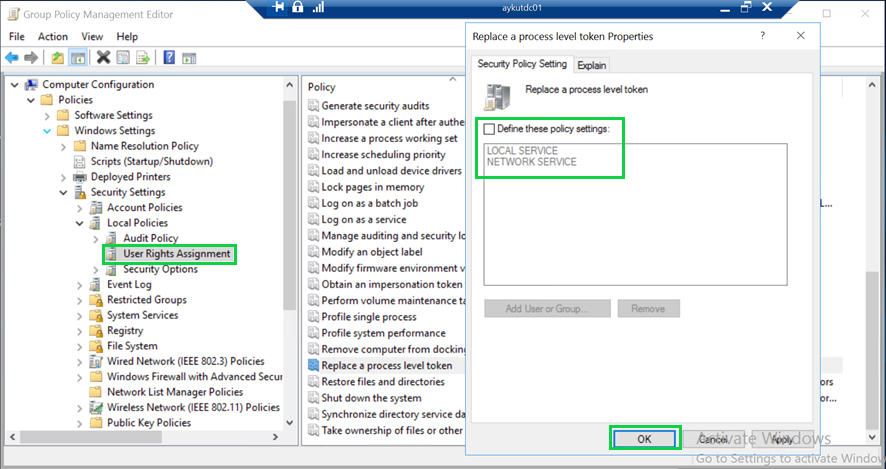

Aşağıdaki bir başka ayarda ise yine security settings/local policies/user right assigment altında Replace a process level token ayarının Microsoft’ta kapalı olduğunu ancak, bizde açık ve yapılandırılmış olduğunu görüyoruz.

İlgili ayara gelerek, Define these policy settings tikini kaldırarak politikamızı kapatıyoruz.

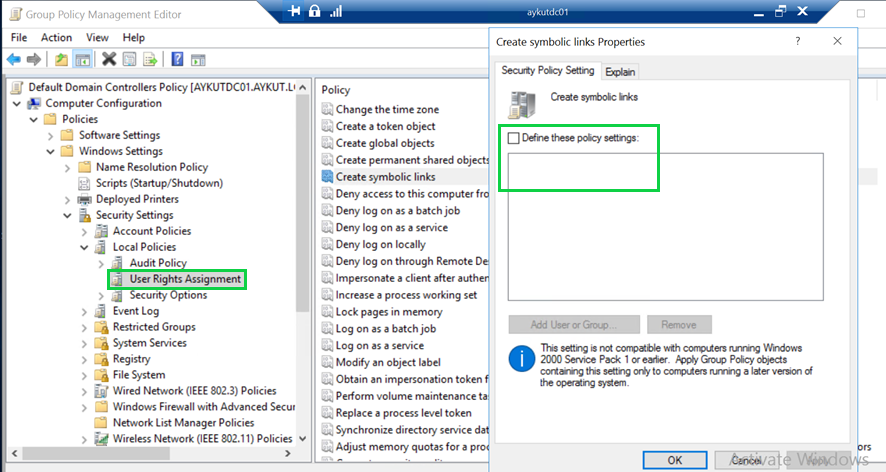

Bu seferde Microsoft baseline üzerinde yapılandırılmış ancak, bizim yapımızda kapalı olan bir ayarı bularak, aktif hale getireceğiz.

Security Settings/Local Policies/User Rights Assigment altında Create symbolic links ayarına geliyoruz.

Bizim yapımızda kapalı olan bu ayarı, Microsoft baseline’a göre açıyoruz ve karşılaştırma ekranında gösterilen Administrator hesabını ekliyoruz.

Ayrıca politikaları yapılandırırken, aşağıdaki resimde de görüldüğü üzere Explain alanına gelerek, yapmış olduğumuz ayarla ilgili detaylı bilgi alabiliriz.

Biraz daha aşağılara geldiğimizde password politikası ile ilgili ayarlar gelmektedir, bilindiği üzere biz daha önceki konularda password politikamızı yapılandırmıştık. Karşılaştırdığımız zaman birbirine çok benzer olduğunu ufak farklılıklar olduğunu görebiliriz, diğer ayarlarımızla beraber bu ayarlarımda değiştirebiliriz.

Biz örnek olarak 3 tane ayarı değiştirdik ancak karşılaştırma ekranında çıkan tüm ayarları yapımızda domain sıkılaştırması kapsamında yapmalıyız. Tüm ayarlar yapıldıktan sonra domain harenin çalışmamız başarılı bir şekilde tamamlanmış olacaktır.